C’est quoi un wifi public ?

Alors, je pense qu’on en a tous une idée plus ou moins précise, mais histoire qu’on parle bien la même langue :

Un wifi public, c’est un réseau wifi dont les informations de connexion (SSID, clef) sont publiques.

On en trouve un peu partout (#lemalestpartout©) : aéroports, restaurants, hôtels, TGV, centres commerciaux, centre-villes, …

Pourquoi c’est dangereux un Wifi public ? – Généralités

Deux principales raisons en fait, par ordre de criticité :

1 – Les Fake AP

Les informations définissant un réseau étant publiques, rien ne peut identifier un réseau comme étant LE réseau légitime auquel vous souhaitez vous connecter. Si vous êtes à l’hôtel et que sont disponibles deux réseaux : hotel-pluton-free et hotel-pluton_free , lequel choisir ? Sachant que si vous vous trompez, vos données pourront être interceptées et détournées.

Il est également parfaitement possible pour un attaquant d’aller un peu plus loin, et de mettre hors service le réseau légitime (via une attaque provoquant un DOS sur le point d’accès) et de le remplacer par son propre réseau en utilisant des informations de connexion scrupuleusement identiques au réseau légitime. Dans ce cas, nous n’aurons plus qu’un seul « hotel-pluton-free ». Comment savoir que ce réseau est piégé ? Simple : on ne peut pas. On ne peut qu’appliquer le principe de précaution qui veut que wifi public = danger.

2 – Réseau partagé

Vous ne serez bien sûr pas seul à utiliser ce wifi et partagerez ce réseau avec des dizaines, des centaines de parfaits inconnus. Un petit peu comme si, lesdits parfaits inconnus, venaient chez vous connecter leur PC sur votre Box bien aimée (oui c’est sale). Tous les services en écoute sur votre PC seront donc accessibles. Histoire de ne pas être trop alarmiste, il faut noter que la plupart des hotspots utilisent de l’« AP Isolation », qui permet d’isoler les clients les uns des autres.

Un pied (le début d’un orteil en fait) dans la technique

1 – Les Fake AP – MITM

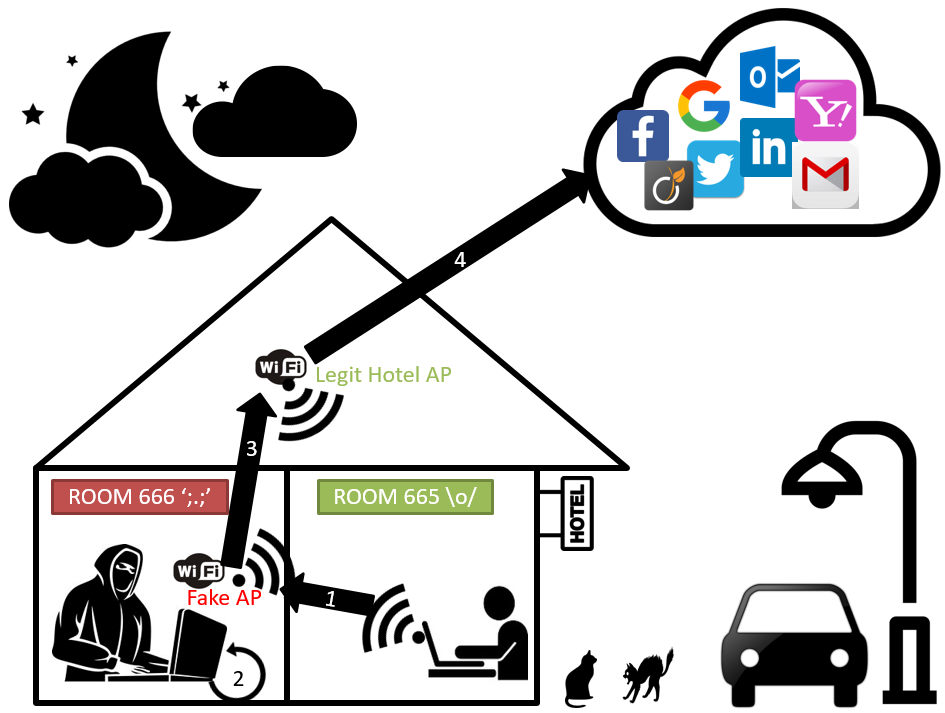

On a vu qu’un Fake AP avait pour vocation de se substituer à un AP légitime pour piéger les utilisateurs en les invitant à se connecter sur un équipement que nous contrôlons. Il est ainsi possible de se positionner entre les utilisateurs piégés, et internet. C’est ce qu’on appelle une attaque de type MITM (pour Man In The Middle) représenté par ce schéma à la fois très beau et très compliqué :

| 1 – L’utilisateur imprudent se connecte sur le Fake AP en pensant qu’il s’agit du réseau officiel de l’hôtel.

2 – Le pirate (avec une capuche) intercepte les données échangées : adresse des pages visitées, informations envoyées vers internet (mot de passe, …), etc. 3&4 – Tout en interceptant, le pirate route les échanges de l’utilisateur imprudent vers internet (et inversement) pour que celui-ci puisse continuer à naviguer sans se douter de rien. |

Exemple de l’interception d’un login et mot de passe envoyés pour la connexion sur un site en http :

2 – Réseau partagé

Lorsque vous surfez sur internet depuis chez vous, vous êtes indirectement protégé par le mécanisme du NAT : votre routeur est en frontal sur internet, mais votre PC, positionné derrière votre routeur n’est directement exposé que si vous avez créé des règles spécifiques sur votre routeur, pour que certains services soit accessibles directement depuis internet.

Sur un réseau local (car un réseau wifi est un réseau local), ce mécanisme de NAT n’existe pas : les services de votre PC sont donc directement exposés aux autres membres du même réseau.

Sur les wifi de type « hotspot », les administrateurs sérieux auront activé l’AP Isolation, qui aura pour effet d’isoler les clients les uns des autres. Mais il y aura toujours des situations où ce n’est pas le cas, et là, c’est le drame : si vous avez le malheur de faire tourner des services non à jour / vulnérables sur votre PC, vous aurez des problèmes. Si vous avez des répertoires partagés accessibles de manière anonyme sur votre PC, vous aurez des problèmes. Bref, je vous déconseille d’essayer. D’ailleurs, regardez comme cette illustration peut être anxiogène (capuches, tout ça …) :

Mais… mais comment qu’on fait du coup !?

Par ordre de préférence :

1 – Ne pas utiliser de wifi public

Évitement du risque : sérieusement, « just… don’t do it ». Le jeu n’en vaut pas la chandelle. Les deux vrais alternatives sont :

- Laisser tomber internet quelques heures / jours (ça fait tout drôle au début, puis ça fait du bien).

- Partager la connexion Data de son téléphone. (Et naturellement, si vous partagez la connexion de votre portable over wifi : faites le bien (WPA2-PSK avec une clef > 15 caractères aléatoires) sans quoi vous ne ferez que déporter le problème.

2 – J’ai pas de portable et j’ai hyper besoin de me connecter

Utiliser une solution VPN, afin que l’ensemble de votre trafic soit encapsulé dans un tunnel chiffré. Un attaquant pourra toujours intercepter votre trafic, sauf que les échanges seront chiffrés et donc la capture – en théorie – inexploitable.

3 – Pas de téléphone, pas de VPN… la loose

A minima, ne se connecter qu’à des ressources qui supportent (et forcent) l’utilisation de TLS pour chiffrer les échanges. En gros, si le surf sur un site en HTTPS peut être relativement safe dans ces conditions (et encore, le pirate verra tout de même les url sur lesquels vous vous connectez, juste pas les données échangées), la navigation sur des sites en http est à proscrire absolument.

Le mot de la fin étant tout de même :

./Kriss