En 2017, les périphériques USB représentent – avec les emails de phishing – l’une des plus grandes menaces auxquelles doivent faire face les systèmes d’information des entreprises. Par exemple, les clefs USB corrompues (= contenant un virus) seraient responsables de près de 26% des infections virales.

Pourquoi une telle efficacité ? La réponse tient en quelques points :

- 66% des employés trouvant une clef USB «égarée» sur leur lieu de travail auront tendance à la connecter sur leur ordinateur professionnel (source : Bloomberg) « pour voir ce qu’il y a dessus » ou encore « pour vérifier à qui elle pourrait être » : Il est plus simple de se faire piéger qu’on ne le pense.

- D’un point de vu organisationnel, Il est très compliqué pour une entreprise de verrouiller totalement les ports USB sur l’ensemble de son parc informatique.

- Les menaces USB peuvent prendre plusieurs formes : de la clef USB contenant un virus à la sourie piégée. Certaines techniques permettent de passer sous le radar des anti-virus les plus performants.

De multiples techniques

Si les menaces USB peuvent prendre plusieurs formes, elles se divisent en trois catégories principales :

Les clefs USB infectées

|

Historiquement efficaces, elles permettent de propager un virus sur les machines sur lesquelles elles sont connectées. |

Les clefs «USB Kill»

|

Elles se présentent généralement sous la forme d’une clef USB classique, mais renferment un jeu de composants électroniques dont le but est de détruire – matériellement – tout équipement sur lequel elle est branchée en créant une surtension électrique au travers du port USB. |

Les périphériques USB injecteurs (HID Injecteur)

|

Ce type de clef permet d’interagir avec un PC à la place de son utilisateur légitime, en exécutant des commandes très rapidement pour effectuer des opérations sensibles : exfiltration de données confidentielles, installation de porte dérobée, etc. |

Il faut savoir que l’ensemble de ces clefs peuvent se trouver et s’acheter en toute légalité sur internet pour moins de 50€. Ces vecteurs d’attaques sont donc à la portée du plus grand nombre.

Zoom sur les WHID Injectors

Les périphériques USB injecteurs se comportent comme des claviers, et ne sont donc en général pas détectés par les mécanismes de protections automatiques habituels (anti-virus, pare-feu,…).

Leur fonctionnement est simple : Une fois connectés sur un port USB, ils s’activent et envoient des signaux d’appui sur des touches au PC (à raison de plus de 1000 mots par minutes) afin d’exécuter des commandes sur le PC. Les commandes en question permettront, par exemple :

- De télécharger des programmes malveillants sur internet et les exécuter à la place de l’utilisateur.

- De voler les mots de passes de l’utilisateur.

- De forcer la connexion du PC sur un réseau non sécurisé en vue d’intercepter ses échanges.

- Etc.

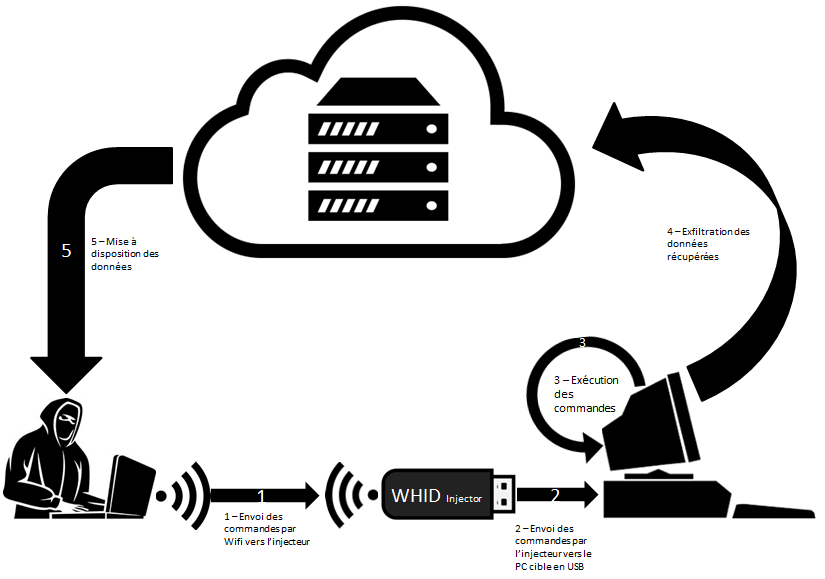

Les « WHID injectors » dans tout ça ? C’est simple, il fait tout ce qui est décrit plus haut, mais peut en plus être piloté par le biais d’un réseau Wifi privé permettant à l’attaquant de communiquer avec le dispositif USB.

Ainsi, un scénario d’attaque classique pourrait se décrire de la manière suivante :

Et pour couronner le tout, ces dispositifs peuvent être astucieusement dissimulés dans les objets les plus variés :

|

|

|

XREF : Pour un scénario de mise en pratique plus ludique, voir : L’art de croissanter ses collègues

Comment se protéger ?

- Ne connecteamais de périphérique USB que vous ne connaissez pas sur votre ordinateur.

- Vérifiez régulièrement qu’aucun périphérique inconnu n’est connecté sur vos port USB

Bref, soyez vigilants.

./Kriss